노트북 메이보드가 죽어 버려서

그동안 하던 자료가 다 날라감......

그래서 다시 시작 했는데 단계별로 이거 올리는 걸 깜박......................

일단 좀 허접해 보이지만 초기모델을 올려 보기로 결정 ㅎㅎ

<서울 본사와 각 지사들과의 네트워크 연결>

1. 네트워크 구성 환경: Cisco Packet Tracer 7.3

2. 네트워크 구성 인원:

3. 기능 : vlan, VTP, 스위치 이중화 구현, Inter-vlan, SVI, OSPF, GRE Tunnel, ACL

4. 개발 기획

서울 본사와 지사들간의 네트워크를 구성

4.1 Logical Diagram

4.2 Cisco Packet Tracer Topology

4.3 요구사항

|

서울 본사(HO) |

부서 1 |

부서 2 |

|

인원 |

20명 |

20명 |

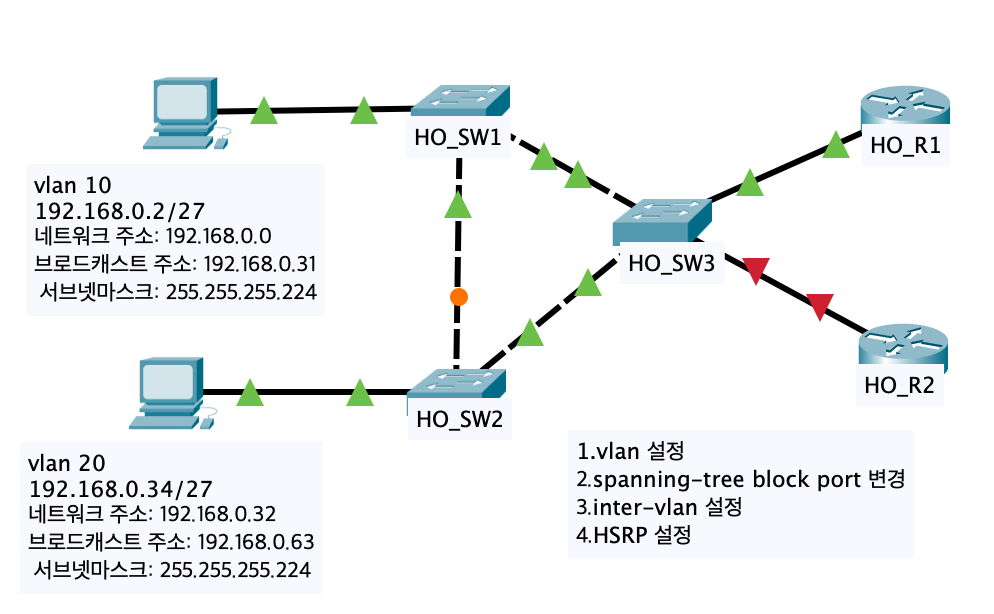

부서 1 → vlan 10 부서 2 → vlan 20

|

||

|

서울 지사 1 |

부서 1 |

부서 2 |

부서 3 |

|

인원 |

10명 |

10명 |

10명 |

|

|||

|

서울 지사 2 |

부서 1 |

부서 2 |

|

인원 |

10명 |

10명 |

|

||

|

대구 지사 |

부서 1 |

부서 2 |

|

인원 |

10명 |

10명 |

|

||

-

전체 네트워크 OSPF로 구성

4.4 서브넷팅

|

서울 본사(HO) |

부서 1 |

부서 2 |

|

인원 |

20명 |

20명 |

|

서브넷팅 |

192.168.0.0 ~ 31 |

192.168.0.32 ~ 63 |

|

서울 지사 1 |

부서 1 |

부서 2 |

부서 3 |

|

인원 |

10명 |

10명 |

10명 |

|

서브넷팅 |

192.168.1.0 ~ 15 |

192.168.1.16 ~ 31 |

192.168.1.32 ~ 47 |

|

서울 지사 2 |

부서 1 |

부서 2 |

|

인원 |

10명 |

10명 |

|

서브넷팅 |

192.168.2.0 ~ 15 |

192.168.2.16 ~ 31 |

|

대구 지사 |

부서 1 |

부서 2 |

|

인원 |

10명 |

10명 |

|

서브넷팅 |

192.168.3.0 ~ 15 |

192.168.3.16 ~ 31 |

4.5 CLI 설정

4.5.1 서울본사

|

CLI |

해설 |

|

1.vlan 구성

#vlan 생성 (config)#vlan 10 (config)#vlan 20 ! interface FastEthernet0/1 switchport access vlan 10 #스위치를 vlan 10에 할당 switchport mode access # access 모드로 변경 ! interface FastEthernet0/2 switchport mode trunk #스위치 모드를 trunk모드로 변경 ! interface FastEthernet0/3 ! interface FastEthernet0/4 switchport mode trunk #스위치 모드를 trunk모드로 변경 ! 2. 스위치 이중화 구현 → 블럭포트 변경 HO_SW3#sh spanning-tree VLAN0010 Spanning tree enabled protocol ieee Root ID Priority 4106#기본값에서 우선순위값 변경 (블럭포트 변경을 위해) Address 0030.A3C2.843A This bridge is the root#브리지 스위치 Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec 중략 VLAN0020 Spanning tree enabled protocol ieee Root ID Priority 4116#기본값에서 우선순위값 변경 (블럭포트 변경을 위해) Address 0030.A3C2.843A This bridge is the root#브리지 스위치 중략 2.1 블럭포트 변경

<설정 변경전 블럭포트 위치>

<설정 변경후 블럭포트 위치> 3. Inter-vlan 구성 및 HSRP 설정 ! interface FastEthernet0/0 #no shutdown 인터페이스 활성화 no ip address duplex auto speed auto ! interface FastEthernet0/0.10 #보통 vlan번호로 할당 encapsulation dot1Q 10 #vlan10에 dot1Q로 encapsulation ip address 192.168.0.1 255.255.255.224 # IP할당 standby 1 ip 192.168.0.30 #가상 라우터 IP할당 standby 1 priority 120 #우선순위값 변경(기본값 100) → 라우터 우선순위 설정 standby 1 preempt #인터페이스가 다운 됐다 복구 되었을 경우 가상 라우터 회수 ! interface FastEthernet0/0.20 #vlan 20에 inter-vlan 및 HSRP 설정 encapsulation dot1Q 20 ip address 192.168.0.33 255.255.255.224 standby 1 ip 192.168.0.62 standby 1 priority 120 standby 1 preempt ! |

@vlan 설정 - 하나의 네트워크로 논리적인 네트워크로 분할 - 특정 vlan에서 전달된 트래픽은 해당 vlan에 속한 포트로만 전달 - 하나의 vlan = 하나의 브로드캐스트 도메인 = 하나의 논리적인 네트워크

@ vlan 장점 - 브로드캐스트 프레임 전달 범위를 제한함으로써 네트워크 트래픽 감소, 웜이나 바이러스의 전파 범위를 제한

@ Access 모드 - 단일 vlan 트래픽을 전달 - host가 연결되는 인터페이스 설정

@Trunk 모드 - 다중 vlan 트래픽 전달 - 스위치나 라우터 사이 연결되는 인터페이스 설정 - Trunking Protocol 이용해 vlan 트래픽을 식별 @스위치 이중화 - 시스코 장비에서는 스위치를 이중화 하면 자동으로 스패팅트리 설정이 이루어짐 - 명령어: spanning-tree vlan 번호 priority 값입력 @블럭포트 변경 이유 -변경 전: 모든 트래픽이 sw2 fa0/3과 sw3 fa0/3으로만 이루어지기 때문에 지연발생 -변경 후: sw1 fa0/4, sw3 fa0/4 과 sw2 fa0/3, sw3 fa0/3으로 분할해서 통신 @Inter-vlan 설정 -각 vlan간의 통신을 위해 설정 -라우터에 vlan별 서브인터페이스를 할당 @서브인터페이스 -하나의 물리적인 인터페이스를 여러개의 논리적인 인터페이스로 분할 -분할된 서브인터페이스를 vlan별로 연결하여 IP주소 할당 |

4.5.2 서울지사 1

|

CLI |

해설 |

hostname L3_Deajeon ! ip routing # 라우터 기능 수행 ! interface FastEthernet0/1 no switchport #L3스위치 포트(라우터포트)로 변환 ip address 192.168.1.1 255.255.255.240 #IP할당 duplex auto의 포트에 직 speed auto ! interface FastEthernet0/2 no switchport ip address 192.168.1.33 255.255.255.240 duplex auto speed auto ! interface FastEthernet0/3 no switchport ip address 192.168.1.17 255.255.255.240 duplex auto speed auto ! |

@ L3스위치를 현재 트렌드에 맞춰 구성 -현재 트렌드는 L3스위치로 vlan을 구성하여 네트워크를 나누고 SVI를 사용하는게 아니라 각 스위치포트를 no switchport로 L3스위치포트로 변환 후 L3접 게이트웨이 IP를 할당 하고 네트워크를 구성 |

4.5.3 서울 지사 2

|

CLI |

해설 |

BO2_L3_1#sh run Building configuration... ! interface Vlan 10 # SVI 생성 mac-address 00d0.bc40.7a01 ip address 192.168.2.1 255.255.255.240 # IP할당 standby 1 ip 192.168.2.14 standby 1 priority 120 standby 1 preempt ! interface Vlan20 # SVI 생성 mac-address 00d0.bc40.7a02 ip address 192.168.2.17 255.255.255.240 # IP할당 standby 1 ip 192.168.2.30 standby 1 priority 120 standby 1 preempt ! |

@ SVI (Switched Virtual Interface) -실제로 존재하지 않는 가상의 인터페이스 -L2스위치의 Interface vlan: ping, 원격접속등 관리목적을 위한 인터페이스 -L3스위치의 Interface vlan: ping, 원격접속등 관리목적을 위한 인터페이스, vlan간 라우팅을 위한 게이트웨이 인터페이스 @ SVI(Switched Virtual Interface)를 이용한 라우팅(L3스위치) => interface vlan VLAN번호 (SVI) : 라우팅의 목적, 스위치 관리 1. VLAN생성 2. SVI 생성 (config)#interface vlan VLAN번호 (config-if)#ip address IP주소 서브넷마스크 => 해당 VLAN의 G/W 3. L2스위치와 연결되는 인터페이스 Trunk 설정 => Trunk설정참고 4. L3스위치 라우팅 활성화 (config)#ip routing |

4.5.4 서울지사 3

|

CLI |

해설 |

Deagu_SW3(config)# vtp domain cisco Deagu_SW3(config)# vtp mode server Deagu_SW3#sh vtp status VTP Version : 2 #VTP 버전 Configuration Revision : 2 #설정 리비전 번호(변경시 1씩증가) Maximum VLANs supported locally : 255 Number of existing VLANs : 7 VTP Operating Mode : Server #현재 VTP 모드 VTP Domain Name : cisco #도메인 네임 VTP Pruning Mode : Disabled VTP V2 Mode : Disabled VTP Traps Generation : Disabled MD5 digest : 0x14 0x7E 0x37 0xF1 0x88 0xD4 0xF4 0xB5 Configuration last modified by 0.0.0.0 at 3-1-93 00:04:46 Local updater ID is 0.0.0.0 (no valid interface found) Deagu_SW3#

Deagu(config)#sh run ! interface Tunnel 12 #터널 인터페이스 생성 ip address 192.168.9.2 255.255.255.0 #IP 할당 mtu 1476 tunnel source Serial0/0/1 #출발지 인터페이스 설정 tunnel destination 192.10.1.1 # 도착지 인터페이스 설정 #source 와 destination 주소가 기존 생성된 IP헤더 앞에 추가로 GRE IP 헤더로 붙는다 이 주소를 따라 서울 터널 라우터까지 이동 ! router ospf 100 network 192.168.9.0 0.0.0.255 area 0 #OSPF에 터널 네트워크 추가 ! BO2_L3_1#sh run ! # 대구 라우터와 연결된 서울 라우터도 대구 라우터와 동일하게 설정 interface Tunnel 12 ip address 192.168.9.1 255.255.255.0 mtu 1476 tunnel source FastEthernet0/24 tunnel destination 192.20.1.1 ! router ospf 100 network 192.168.9.0 0.0.0.255 area 0 ! Deagu#sh ip route ospf #대구라우터의 터널로 연결되 OSPF 경로를 확인할 수 있다 192.168.0.0/27 is subnetted, 2 subnets O 192.168.0.0 [110/1002] via 192.168.9.1, 00:01:05, Tunnel 12 O 192.168.0.32 [110/1002] via 192.168.9.1, 00:01:05, Tunnel 12 192.168.1.0/28 is subnetted, 3 subnets O 192.168.1.0 [110/1001] via 192.168.9.1, 00:01:30, Tunnel 12 O 192.168.1.16 [110/1001] via 192.168.9.1, 00:01:30, Tunnel 12 |

@ VTP (Vlan Trunking Protocol) Vlan을 관리하여 Vlan 설정 일관성을 유지 -VTP 도메인안의 모든 스위치로 vlan 정보를 담은 VTP메세지 전파 -2계층 메세지 프로토콜로 트렁크 링크를 통해 VTP 메세지 전파 @서버모드 -Vlan 생성, 이름변경, 삭제등 Vlan 설정변경 가능 -Vlan 설정을 변경할때 변경정보를 VTP 도메인 안의 모든 스위치에 전파 @클라이언트 모드 -Vlan 설정 변경(생성, 이름변경, 삭제) 할수 없음 -VTP 클라이언트가 가진 vlan 정보를 다른 vtp 스위치에 전파 @투명모드 (Transparent Mode) -vlan 변경사항은 로컬스위치에만 적용, VTP 스위치로 전파되지 않음 -도메인 안에서 수신한 VTP 메세지 전달만 함 @VTP 메세지 전달 -vlan 설정이 변경되는 경우 설정 리비전 번호 1씩 증가 -VTP 메세지 설정 리비전 번호를 확인해 최신 메세지를 확인 @ GRE -GRE는 Cisco에서 개발한 터널링 프로토콜으로써 특정 네트워크망에서 새로운 IP 헤더를 인캡슐레이션하여 패 켓을 전송하는 VPN 기능을 제공 -GRE 터널링을 이용하여 패켓을 전송하면, 데이터를 암호화하지 않기 때 문에 보안적으로는 취약하지만, 대신 암호화 기법을 사용하는 VPN에 비해서 데이터 전송 처리가 빠름 -VPN(Virtual Private Network)이란 인터넷과 같은 공중망을 이용하여 특정 네트워크 간에 패켓을 전송하기 위 한 전용 사설망을 구성하는 것을 의미한다 @GRE 사용 이유 -대구 지사에서 사용하는 사설네트워크 망을 GRE를 이용 하여 서울 네트워크 OSPF에 조인을할 수 있다. -VPN 없이 OSPF를 연결 한다면 중간에 거치는 공중망 라우터에 회사 내부 네트워크가 노출이 된다. |

4.5.5 서울 본사, 서울 지사 1, 서울 지사 2 OSPF 연결

|

CLI |

해설 |

BO1_L3#sh run 중략 ! router ospf 100 #라우터 OSPF 설정 프로세스 아이디 100(프로세스 아이디는 꼭 같을 필요는 없지만 일반적으로 동일하게 한다) log-adjacency-changes network 192.168.1.0 0.0.0.15 area 0 #광고할 네트워크를 입력하고 와일드카드 마스크를 사용하고 area 0번으로 지정 (에어리어 번호는 동일 해야 함) network 192.168.1.16 0.0.0.15 area 0 network 192.168.1.32 0.0.0.15 area 0 network 192.168.4.0 0.0.0.3 area 0 network 192.168.5.0 0.0.0.3 area 0 network 192.168.6.0 0.0.0.3 area 0 network 192.168.7.0 0.0.0.3 area 0 network 192.168.9.0 0.0.0.255 area 0 ! BO1_L3#sh ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 192.168.5.2 1 FULL/BDR 00:00:34 192.168.5.2 FastEthernet0/4 #나의 FastEthernet0/4에 192.168.5.2라우터와 FULL 즉 네이버가 완료 되었다 192.168.4.2 1 FULL/BDR 00:00:34 192.168.4.2 FastEthernet0/5 192.168.30.1 1 FULL/DR 00:00:34 192.168.6.2 FastEthernet0/6 192.168.40.1 1 FULL/DR 00:00:34 192.168.7.2 FastEthernet0/7 192.168.9.2 0 FULL/ - 00:00:34 192.168.9.2 Tunnel12 HO_R1#sh ip ospf database router OSPF Router with ID (192.168.4.2) (Process ID 100) Router Link States (Area 0) 중략 Link connected to: a Stub Network #나에게 연결된 라우터 이고 (Link ID) Network/subnet number: 192.168.3.16 # 이 네트워크가 나에게 있다 (Link Data) Network Mask: 255.255.255.240 Number of TOS metrics: 0 TOS 0 Metrics: 1 Link connected to: another Router (point-to-point) #나 말고 다른 라우터에 (Link ID) Neighboring Router ID: 192.168.9.1 # 이 라우터에는 (Link Data) Router Interface address: 192.168.9.2 # 이 네트워크가 있다 Number of TOS metrics: 0 TOS 0 Metrics: 1000 |

@ 동적 라우팅 -라우팅 프로토콜을 통해 라우터간에 정보를 교환 -교환된 정보를 통해 라우터가 최적의 경로를 결정하는 방법 @ OSPF (Open Shortest Path First) -링크 상태 정보를 교환하는 링크 상태 라우팅 프로토콜 -RFC2328 정의된 국제표준 라우팅 프로토콜 -서로 다른 제조사 장비 끼리도 통신 가능 (cisco ← → juniper 장비 통신가능) -30분마다 주기적인 업데이트를 함 - 토폴로지 변경시 즉시 업데이트 @OSPF 테이블 -Neighbor 테이블: hello 패킷을 교환해 인식된 라우터의 정보가 등록되는 테이블 -LSDB(Link State Database) 테이블: OSPF에서 교환된 모든 링크 상태 정보가 등록되는 테이블 -Routing 테이블: SPF 알고리즘에 의해 결정된 최적의 경로가 등록되는 테이블 @네이버 관계 -OSPF 라우터는 링크 상태 정보(LSA)를 공유하기 전에 서로를 인식해야 됨 -Hello 패킷으로 네이버 관계를 형성하고 네이버 관계를 유지 -Hello 패킷은 10초마다 전달 @ LSDB 동기화 -자신이 가진 LSA와 네이버 라우터로부터 받은 LSA를 모두 LSDB에 기록 -LSA를 교환한 라우간의 LSDB는 동기화 됨 - 동기화를 통해 다른 라우터에 어떤 네트워크가 있는지 확인이 가능 -데이터가 어느 라우터를 통하여 목적지 까지 가는지 자세하게 확인 가능 @ Area -OSPF 광고양을 최소화하기 위해서 area 설계 -같은 area 안에서는 전체 광고되지만, 다른 area에서는 추가, 삭제된 부분만 광고 -모든 area는 area 0을 경유하도록 설계해야 한다.(Backbone area) |

4.5.6 ACL (Access Control List)

|

CLI |

해설 |

BO1_L3#sh run ! access-list 110 permit ip 192.168.1.32 0.0.0.15 host 192.168.1.35 #액세스 리스트 110 으로 출발지 192.168.1.32 0.0.0.15에서 목적지 host 192.168.1.35로 오는 ip 프로토콜을 허용 하겠다 access-list 110 permit ip 192.168.1.16 0.0.0.15 host 192.168.1.35 access-list 110 permit ip 192.168.1.0 0.0.0.15 host 192.168.1.35 access-list 110 permit ip 192.168.0.0 0.0.0.31 host 192.168.1.35 access-list 110 permit ip 192.168.0.32 0.0.0.31 host 192.168.1.35 access-list 110 deny ip any any # 그외에 모든 주소의 트래픽은 거부 ! BO1_L3#sh ip access-lists Extended IP access list 110 10 permit ip 192.168.1.32 0.0.0.15 host 192.168.1.35 20 permit ip 192.168.1.16 0.0.0.15 host 192.168.1.35 30 permit ip 192.168.1.0 0.0.0.15 host 192.168.1.35 40 permit ip 192.168.0.0 0.0.0.31 host 192.168.1.35 (4 match(es))#4번실행됨 50 permit ip 192.168.0.32 0.0.0.31 host 192.168.1.35 60 deny ip any any (8 match(es))#8번 실행됨 BO1_L3# |

@ ACL (Access Control List) 사용 목적 -분류: 라우터는 특정 트래픽을 식별하기 위해 ACL 사용 -필터링: 라우터의 인터페이스를 경유하는 트래픽을 허용/거부 인바운드 ACL과 아웃바운드 ACL @ 인바운드 ACL -내부 네트워크에서 외부로 나가는 트래픽을 대상으로 적용 @ 아웃바운드 ACL -외부 네트워크에서 내부로 들어오는 트래픽을 대상으로 적용 @ ACL 구문 -일련번호의 순서대로 논리적으로 운용 -하향식으로 구문 당 빠짐없이 패킷을 검사 -패킷 헤더와 ACL 구문이 일치하면 나머지 구문은 바로 건너뛰고 패킷을 일치하는 구문의 조건에 따라 허용 또는 거부 -패킷 헤더와 모든 ACL 구문이 일치하지 않은 경우 거부 @ 넘버드 표준 ACL -식별자로 숫자를 사용 (1~99) -ACL 조건으로 출발지 IP 주소만을 사용 @넘버드 확장 ACL -식별자로 숫자를 사용 (100~199) -ACL 조건으로 출발지 IP주소, 목적지 IP주소, 포트번호, 프로토콜 사용 @네임드 표준 ACL -식별자로 문자를 사용 -ACL 조건으로 출발지 IP주소만을 사용 @네임드 확장 ACL -식별자로 문자를 사용 -ACL 조건으로 출발지 IP주소, 목적지 IP주소, 포트번호, 프로토콜 사용 |

'ccna > 회사 네트워크망 구성하기' 카테고리의 다른 글

| vlan 설정, 이중화 구현, spanning tree 설정, Inter-vlan routing (0) | 2021.01.04 |

|---|---|

| 회사 네트워크망 구성하기_1 (0) | 2021.01.01 |